구글(Google) 검색을 통해 폰트, 유틸, 다양한 설치파일 다운로드 검색 시 노출되는 웹 페이지를 이용한 GandCrab 유포 모니터링 중 새로운 v5.0.2 버전이 확인되었다. 아래의 [그림-1]은 "유튜브 프리웨어 download" 키워드로 구글 검색 시 최상단에 위치하는 페이지를 나타낸다.

[그림-1] 구글 검색 페이지에 노출된 유포 사이트

아래의 [그림-2]는 유포 사이트에 접속하여, 다운로드 링크 클릭 시 ZIP 형식의 압축파일(유튜브_다운로드.zip)이 다운로드됨을 알 수 있다. 아래 사이트는 최초 접속시에만 보여지는 화면이며, 재 접속시에는 다른 페이지로 전환되는 것을 볼 때, 제작자에 의해 의도된 현상으로 추정된다.

[그림-2] 다운로드 받은 ZIP 압축파일

[그림-3] 동일 사이트 재 접속 시 화면

압축파일 내부에는 GandCrab v5.0.2를 포함하는 자바스크립트 파일이 존재하며, 내부에 포함하는 랜섬웨어 내부 버전은 아래와 같이 v5.0.2 임을 확인할 수 있다.

[그림-4] 압축파일 내부의 자바스크립트 파일

[그림-5] GandCrab 내부 버전

감염 시 변경되는 확장자는 v5.0.1과 동일하게 랜덤하게 바뀌며, 아래의 [그림-6]는 암호화 후 사용자에게 보여지는 랜섬노트를 나타낸다.

[그림-6] GandCrab v5.0.2 랜섬노트

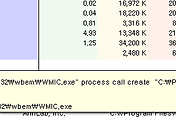

해당 자바스크립트 내부에는 여전히 V3 Lite 제품에 대한 언인스톨 기능이 존재하며, 실행방식에서의 변화가 확인되었다. 기존에 실행했던 제품 설치경로가 아닌 %temp% 경로에 "uninst.exe" 파일을 (사용자 컴퓨터 이름으로 파일명 변경 후)복사하여 실행하는 방식을 사용하였다. 자바스크립트에서 수행하는 안티바이러스 제품에 대한 무력화 시도는 AVAST와 안랩 2개의 제품에 대해서만 이루어지고 있다. 최초 안랩만을 타겟으로 유포되다가 AVAST가 추가된 형태로 볼 때, 국내 사용자들이 주로 사용하는 제품을 타겟으로 공격이 이루어지는 것으로 추정된다.

[그림-7] uninst.exe 실행방식의 변화

V3제품에서는 아래와 같이 V3Lite 제거행위에 대해 행위차단을 수행하고 있으며, 파일에 대한 진단도 가능하다.

- JS/GandCrab.S1 (2018.10.02.03)

- JS/GandCrab.S2 (2018.10.02.03)

- Trojan/Win32.GandCrab (2018.10.02.04)

- Malware/MDP.KillAV.M2016

[그림-8] V3 Lite 삭제 행위 차단

'악성코드 정보' 카테고리의 다른 글

| Windows 방화벽 등록으로 백신 업데이트 방해 악성코드 (0) | 2018.10.05 |

|---|---|

| GandCrab도 한국을 타깃으로? (0) | 2018.10.03 |

| WMIC를 이용한 V3 Lite 제거기능의 GandCrab v5.0.1 등장 (0) | 2018.10.01 |

| V3 Lite 언인스톨 행위의 변화 (GandCrab v5.0) (0) | 2018.09.27 |

| 주의! 갠드크랩 v5.0 국내 유포중 (2) | 2018.09.25 |

댓글