안랩 ASEC 지난 8월 PDF 파일의 첨부 파일 형태로 IQY와 PUB 확장자 악성코드가 유포 중인 것을 확인하였다. 확인된 PDF 첨부 파일의 확장자에 대해서 간략히 설명하면, *.iqy 확장자는 엑셀에서 사용하는 인터넷 쿼리 파일 형식이고, *.pub확장자는 MS Office의 Publisher와 관련된 프로그램의 확장자이다.

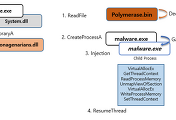

다음 [그림 1]과 [그림 2]는 IQY, PUB 악성코드가 첨부된 PDF 악성코드의 동작 과정을 설명한 것이다. 결과적으로 악성 매크로를 실행하는 것을 확인할 수 있다.

[그림 1] IQY 확장자를 포함한 PDF 파일의 악성 행위 과정

[그림 2] PUB 확장자를 포함한 PDF 파일의 악성 행위 과정

해당 PDF 실행 시 [그림 3]과 같은 실행 경고 창이 뜨면서 PDF 내부 첨부 파일이 실행될 수 있는 이유는 PDF 내부에 [그림 4]와 같은 자바스크립트 코드가 존재하기 때문이다.

[그림 3] PDF 내부 첨부 파일 실행 알림 창

[그림 4] exportDataObject 메소드 자바스크립트 코드

PDF는 자바스크립트의 exportDataObject 메소드를 사용하여 첨부 파일을 실행할 수 있는데, 이때 nLaunch의 값에 따라 첨부파일의 저장 경로 및 실행 방식을 정할 수 있다.

|

nLaunch |

설명 |

|

0 |

파일 저장, 이때 첨부 파일은 사용자가 지정한 저장 경로에 저장 |

|

1 |

파일 저장 & 실행, 첨부파일 사용자가 지정한 저장 경로에 저장 |

|

2 |

파일 저장 & 실행, 첨부파일 임시경로에 저장, 사용자에게 저장경로를 묻지 않음 |

[표 1] nLaunch 값에 따른 첨부파일 저장 및 실행 방법

악성 코드를 첨부한 PDF 파일은 nLaunch의 값이 주로 ‘2’로 설정되어 유포되기 때문에 사용자가 '확인' 버튼을 누를 시 첨부 파일이 임시 경로에 저장된 후 자동 실행된다. 그러므로 사용자는 [그림 3]과 같은 알림 창이 뜰 경우 ‘확인’ 버튼을 클릭하지 않도록 주의가 필요하다.

분석 당시 PUB 확장자의 경우 최종적으로 다운로드 및 실행되는 악성코드는 백도어 악성코드 (MD5 : a471555caf8dbb9d30fac3014172515f)였다.

현재 안랩은 해당 PDF 악성코드와 확인된 백도어를 아래와 같은 진단명으로 진단하고 있다.

- PDF/Expod(2018.08.17.00)

- Backdoor/Win32.Agent.C2676481(2018.08.23.01)

'악성코드 정보' 카테고리의 다른 글

| Nullsoft 설치파일 형태로 유포중인 GandCrab v4.3 (1) | 2018.09.17 |

|---|---|

| .SAVEfiles 확장자로 암호화 하는 신종 랜섬웨어 발견 (0) | 2018.09.11 |

| 배치파일(*.bat) 형태로 유포되는 GandCrab v4.3 (certutil.exe) (0) | 2018.09.07 |

| 구글 한국어 웹 검색 시 노출되는 GandCrab 유포 자바스크립트 (0) | 2018.09.06 |

| 특정 타겟을 목표로 유포되는 피싱공격 (0) | 2018.09.05 |

댓글