메그니베르(Magniber) 랜섬웨어 유포지 모니터링 작업 중, 4월 11일(수)부터 기존의 메그니베르가 아닌 GandCrab 랜섬웨어가 유포되는 것이 확인되었다. GandCrab 랜섬웨어는 공개키 방식으로 암호화하는 것으로 알려져 있어 복구가 불가능 함으로 사용자 주의가 요구된다. 유포에 사용되는 취약점 및 생성경로, 파일의 외형은 모두 메그니베르와 동일한 것을 볼 때, 제작자가 복구툴 배포작업으로 인해 랜섬웨어를 교체한 것으로 추정된다.

유포에 사용되는 취약점은 동일함으로 취약점 패치를 통해 감염을 차단하는 것이 필요하다.

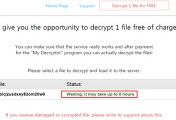

아래의 그림은 4월 11일 수집된 GandCrab 랜섬웨어에 의해 보여지는 랜섬노트와 감염 후 확장자를 나타낸다. 기존 3월 19일자 ASEC블로그에 언급된 샘플에서는 버전이 2.0에서 현재는 2.1로 유포되는 것을 확인할 수 있다.

http://asec.ahnlab.com/1101 (3월 19일자 GandCrab 관련 글)

- 파일명: uD4ia0J3.exe (V3: Win-Trojan/RansomCrypt.Exp / 2018.04.11.06 엔진버전)

- md5: 99bd57898469f06450000411790a505b

[취약점 패치]

스크립팅 엔진 메모리

손상 취약점 (CVE-2016-0189)

취약점 대상의 인터넷

익스플로러 버전은 다음과 같습니다.

- 인터넷 익스플로러 9, 10, 11

최신 버전의 인터넷

익스플로러는 다음 경로에서 자신의 OS 환경에 맞는 것으로 다운로드 할 수 있습니다.

- https://support.microsoft.com/en-us/help/17621/internet-explorer-downloads

또한 윈도우 보안

업데이트는 다음과 같이 진행 할 수 있습니다.

- 윈도우 시작 버튼 -> 모든 프로그램 -> Windows Update

[참고]

기존 메그니베르 랜섬웨어 복구에 필요한 확장자/키/벡터 정보는 지속적으로 업데이트하여 제공할 예정입니다. http://asec.ahnlab.com/1125

'악성코드 정보' 카테고리의 다른 글

| Pastebin 서비스를 이용한 원격 제어 악성코드 (0) | 2018.04.23 |

|---|---|

| Fileless 형태로 유포되는 GandCrab v2.1 (0) | 2018.04.17 |

| Magniber 랜섬웨어 암호화방식 변화 (0) | 2018.04.09 |

| 확장자 별 복원 가능한 Magniber 랜섬웨어 (2) | 2018.03.29 |

| Magniber 랜섬웨어 유포 방식의 변화 (exe->dll) (0) | 2018.03.27 |

댓글