한글과컴퓨터(이하 한컴)의 아래아 한글(이하 한글)은 1989년 출시 이후 한국에서 가장 널리 사용되고 있는 워드프로세서로 특히 공공 기관에서 널리 이용되고 있다. 한국 내 사용자, 기업, 기관을 노린 공격자는 한글을 악성코드 감염 방법으로 이용하고 있다.

안랩에서 2016년 9월부터 2017년 12월까지 16개월 동안 발견된 악성 한글 파일을 분석한 결과 주 공격 대상은 북한 관련 업무 종사자와 가상화폐 관련 업무 종사자인 것으로 추측된다.

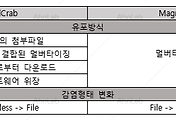

악성 HWP 종류는 취약점, 자바 스크립트, EPS(Encapsulated PostScript), 개체 삽입된 형태가 존재하며 현재 공격자는 EPS를 이용한 방법을 가장 널리 이용되고 있다.

공격 그룹은 공격 대상, 공격 기법, 악성코드를 통해 분류 했을 때 최소 3개 정도이며, 이 가운데 2개 그룹이 가장 활발하게 한글 파일을 이용하고 있는 것으로 추정된다.

과거 한글을 이용한 공격은 한글 취약점을 이용해 백도어를 사용자 컴퓨터에 생성하고 실행하는 방식이었다. 하지만, 2016년 9월 이후 발견되고 있는 악성 한글 파일 내의 악성코드는 대부분 메모리에서만 실행된다. 이는 많은 보안 솔루션이 행위 기반 진단 기법을 적용해 문서 파일에서 악성코드를 생성하는 행위를 진단하고 있으므로, 이를 우회하기 위한 방법을 선택한 것으로 보인다.

다행히 2016년 하반기 이후 새로운 한글 취약점을 이용한 한글 파일이 발견되고 않고 있으며 공격자는 이미 패치가 완료된 취약점을 이용해 악성 한글 파일을 만들고 있다. 따라서 개체 삽입 형태의 한글 파일이 아니라면 최신 한글 보안 업데이트 적용하면 공격을 막을 수 있다. 또, 개체 삽입된 한글 파일도 사용자가 악성코드를 클릭 했을 때 실행 전 경고가 발생하므로 조금만 주의하면 충분히 대부분의 한글 악성코드로부터의 피해를 예방 할 수 있다.

보다 상세한 내용은 다음에서 확인 할 수 있다.

- 악성 한컴 한글 파일 동향 보고서

http://www.ahnlab.com/kr/site/securityinfo/secunews/secuNewsView.do?curPage=&menu_dist=2&seq=27234

'보안 위협 동향' 카테고리의 다른 글

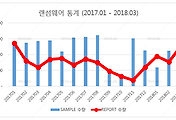

| 2018년 상반기 랜섬웨어 동향 (0) | 2018.08.08 |

|---|---|

| 2018년 1분기 랜섬웨어 동향 (0) | 2018.04.24 |

| 2017년 3분기 랜섬웨어 동향 (0) | 2017.10.20 |

| 2017년 상반기 랜섬웨어 동향 (0) | 2017.07.31 |

| 2017년 1분기 랜섬웨어 동향 (0) | 2017.04.21 |

댓글