지난 6월 14일 Trickbot 악성코드가 악성 스팸메일 형태로 국내로 유포되고 있음을 안랩의 악성코드 위협 분석 및 클라우드 진단 시스템인 ASD(AhnLab Smart Defense)에서 확인되었다. Trickbot 은 2016년 10월 국외에서 처음 발견, 보고되었다. 주로 호주, 독일, 영국, 북미지역 내 은행 및 결제 시스템 금융정보를 탈취하는 악성코드로 감염된 상태로 온라인 뱅킹 이용 시 입력한 정보가 은행이 아닌 다른 곳으로 유출 될 수 있다.

[그림 1] Trickbot 동작 과정

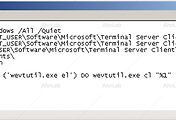

Trickbot 악성코드는 DOC 내의 다운로드 기능을 가지고 있는 매크로를 통해 감염된다.

[그림 2] 악성 매크로 일부 (암호화된 PE 다운로드 URL)

문서 파일을 실행 시 매크로 실행을 통해 특정 URL에 접근을 하여 암호화된 PE를 %temp%\kkloepp8 경로에 다운로드 한다. 다운로드 URL은 변형 마다 다른 값을 가지고 있다.

|

접속 주소 |

|

http://sa*****li.com/dfg4g4 |

|

http://78****************tm.net/af/dfg4g4 |

|

http://e6*************md.org/af/dfg4g4 |

|

http://st***************ia.com/dfg4g4 |

[표 1] 암호화된 PE 다운로드 주소

다운로드 된 암호화된 PE는 복호화 후 %temp%\proshuto8.exe로 저장하고 실행 한다.

Trickbot 악성 코드는 %appdata%\winapp 경로에 자신과 동일한 파일을 파일명을 시저 암호화 방법으로 생성하고 실행한다.

- %appdata%\winapp\qsptivup9.exe

그 후 작업 스케줄러에 등록하여 지속적으로 파일이 실행 되도록 설정한다.

[그림 3] 작업 스케줄러 등록

C2 연결을 통해 아래의 구성 파일들을 추가 생성한다.

|

생성 파일 |

|

%appdata%\winapp\cliend_id |

|

%appdata%\winapp\group_tag |

|

%appdata%\winapp\config.conf |

|

%appdata%\winapp\Modules\systeminfo32 |

|

%appdata%\winapp\Modules\injectDll32 |

|

%appdata%\winapp\Modules\injectDll32_configs\dinj |

|

%appdata%\winapp\Modules\injectDll32_configs\dpost |

|

%appdata%\winapp\Modules\injectDll32_configs\sinj |

[표 2] Trickbot이 생성한 파일

각 구성 파일의 기능은 아래와 같다.

|

구성 파일 |

기능 |

|

client_id |

사용자 정보와 식별 값(ComputerName + OS Version + RanndomString 32개)이 저장 되어 있다 |

|

group_tag |

내부 데이터 (config.conf)의 gtag 태그에 위치한 값(mac1)이 저장되어 있다. |

|

config.conf |

Trickbot의 설정 파일로 암호화 되어 저장된다. Trickbot 버전, group_tag, C&C의 IP 등의 정보가 포함되어 있다. |

|

systeminfo32 |

PC 의 시스템 정보를 수집하는 모듈로 암호화 되어 저장 되어있다. 윈도우 버전, CPU 타입, RAM, 사용자 계정, 설치된 소프트웨어, 서비스 목록 등을 수집하여 저장한다. |

|

injectDll32 |

웹브라우저에 인젝션 되는 모듈로 인터넷 뱅킹을 모니터링 하고, 정보를 탈취 하는 기능을 가지고 있다. |

|

dinj / sinj |

injectdll 의 설정 파일로 공격 대상(온라인뱅킹)에 대한 정보를 저장하고 있다. |

|

dpost |

탈취한 정보를 전송할 IP 주소를 저장하고 있다. (http://91.206.4.216:8082) 해당 IP는 변형 마다 다른 값을 가지고 있다. |

[표 3] Trickbot 생성 파일 기능 정리

[그림 4] 공격 대상 정보가 포함된 dinj, sinj

Trickbot 악성코드는 공격 대상의 뱅킹 사이트에서 입력한 값을 공격자에게 전송하도록 하여 금융정보를 탈취한다.

현재 V3에서 Trickbot 은 다음 진단명으로 진단하고 있다.

- Trojan/Win32.Trickbot (2017.06.14.03)

'악성코드 정보' 카테고리의 다른 글

| 이미지 형태의 인코딩 데이터를 포함하는 악성파일 (1) (0) | 2017.09.29 |

|---|---|

| MalSPAM로 유포되는 Globeimposter 랜섬웨어 (0) | 2017.09.20 |

| Poisonivy를 이용한 지속적인 공격 (0) | 2017.07.18 |

| 국내 방위산업체 공격 동향 보고서 (0) | 2017.07.03 |

| [주의] WannaCryptor와 동일한 취약점 이용한 Petya 랜섬웨어 유포 (0) | 2017.06.28 |

댓글